Ivanti met en garde contre une vulnérabilité critique dans sa gamme populaire de logiciels de protection des points finaux

L’éditeur de logiciels Ivanti exhorte les utilisateurs de son produit de sécurité des points finaux à corriger une vulnérabilité critique qui permet à des attaquants non authentifiés d’exécuter du code malveillant au sein des réseaux concernés.

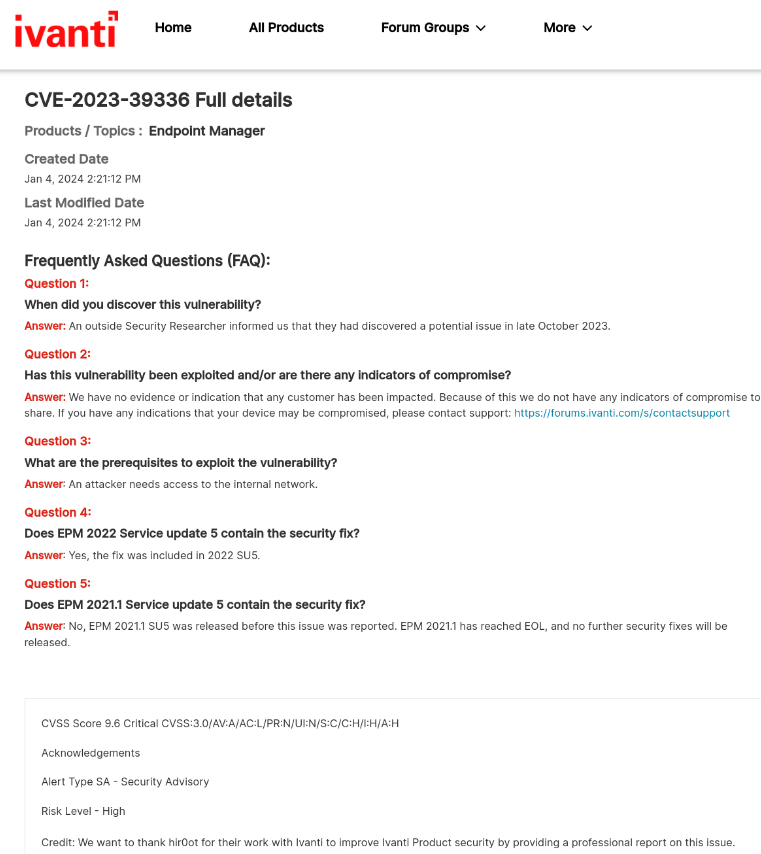

La vulnérabilité, dans une classe connue sous le nom d’ injection SQL , réside dans toutes les versions prises en charge d’ Ivanti Endpoint Manager . Également connu sous le nom d’Ivanti EPM, le logiciel fonctionne sur diverses plates-formes, notamment Windows, macOS, Linux, Chrome OS et les appareils Internet des objets tels que les routeurs. Les vulnérabilités d’injection SQL proviennent d’un code défectueux qui interprète les entrées de l’utilisateur comme des commandes de base de données ou, en termes plus techniques, de la concaténation de données avec du code SQL sans citer les données conformément à la syntaxe SQL. CVE-2023-39336, lors du suivi de la vulnérabilité Ivanti, a un indice de gravité de 9,6 sur 10 possibles.

« S’il est exploité, un attaquant ayant accès au réseau interne peut exploiter une injection SQL non spécifiée pour exécuter des requêtes SQL arbitraires et récupérer le résultat sans avoir besoin d’authentification », ont écrit vendredi les responsables d’Ivanti dans un article annonçant la disponibilité du correctif. « Cela peut alors permettre à l’attaquant de contrôler les machines exécutant l’agent EPM. Lorsque le serveur principal est configuré pour utiliser SQL Express, cela peut conduire à un RCE sur le serveur principal.

RCE est l’abréviation de exécution de code à distance ou de la possibilité pour les attaquants hors site d’exécuter le code de leur choix. Actuellement, il n’existe aucune preuve connue que la vulnérabilité soit activement exploitée.

Ivanti a également publié une divulgation réservée uniquement aux utilisateurs enregistrés. Une copie obtenue par Ars indique qu’Ivanti a eu connaissance de la vulnérabilité en octobre. La divulgation privée dans son intégralité est :

On ne sait pas clairement ce que signifie « attaquant ayant accès au réseau interne ». Selon l’explication officielle du Common Vulnerability Scoring System , le code utilisé par Ivanti dans la divulgation, AV:A, est l’abréviation de « Attack Vector: Adjacent ».

Placer les appareils exécutant Ivanti EDM derrière un pare-feu est une bonne pratique et contribuera grandement à atténuer la gravité de CVE-2023-39336, mais cela ne fera probablement rien pour empêcher un attaquant ayant obtenu un accès limité au poste de travail d’un employé d’exploiter la vulnérabilité critique. Il n’est pas clair si la vulnérabilité fera l’objet d’une exploitation active, mais la meilleure solution consiste pour tous les utilisateurs d’Ivanti EDM à installer le correctif dès que possible.