Black Basta : Les cybercriminels dévoilent les données volées de Duvel Moortgat

Conflit entre Hackers : Black Basta et Stormous en Guerre pour les Données de Duvel

Duvel Moortgat : Refus de payer la rançon, une décision courageuse face à la Cybercriminalité

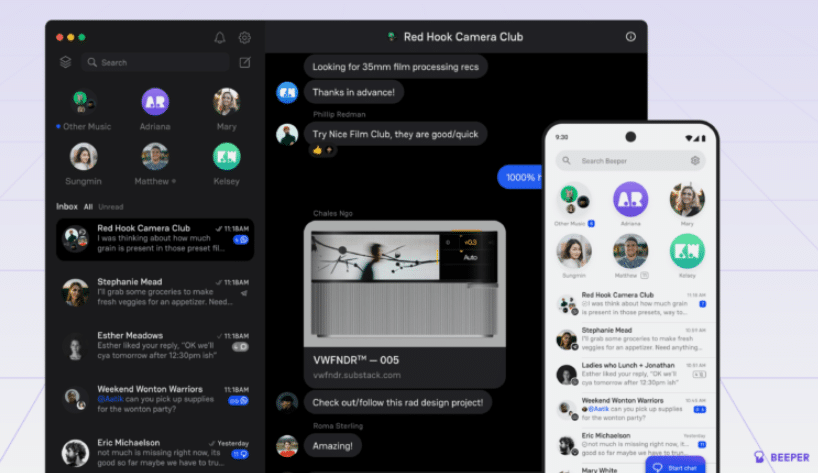

Le récent piratage de Duvel Moortgat, l’un des plus grands noms de la brasserie en Belgique, a attiré l’attention sur les défis croissants auxquels les entreprises sont confrontées dans le domaine de la cybersécurité. Après que les cybercriminels, se faisant appeler « Black Basta » et « Stormous », ont revendiqué l’attaque et exigé une rançon, Duvel Moortgat a pris une décision audacieuse : refuser de payer.

Les deux groupes de pirates informatiques, Black Basta et Stormous, ont divulgué en ligne toutes les données qu’ils avaient pu voler lors de l’attaque contre Duvel Moortgat. Cette fuite massive, représentant environ un téraoctet de fichiers, a suscité des inquiétudes quant à la sécurité des données sensibles de l’entreprise.

L’attaque a paralysé temporairement la production dans les quatre brasseries belges de Duvel Moortgat en mars dernier, entraînant des perturbations importantes dans les opérations de l’entreprise. Les pirates ont exigé une rançon dans un délai de 17 jours, menaçant de divulguer davantage de données en cas de non-paiement.

Cependant, Duvel Moortgat a choisi de ne pas céder au chantage des cybercriminels. Cette décision a été saluée par les experts en sécurité informatique, qui soulignent l’importance de ne pas encourager les activités criminelles en payant des rançons.

Hendrik Noben, spécialiste de la sécurité en ligne chez Resilix, affirme que la décision de Duvel Moortgat est non seulement courageuse, mais qu’elle envoie également un signal fort aux autres entreprises. « En refusant de payer la rançon, Duvel Moortgat protège non seulement ses propres données, mais aussi celles d’autres entreprises contre les cybercriminels », explique-t-il.

Noben souligne également que le paiement des rançons alimente le modèle économique des cybercriminels, les incitant à cibler davantage d’entreprises vulnérables. En refusant de payer, Duvel Moortgat montre la voie en matière de lutte contre la cybercriminalité, incitant d’autres entreprises à adopter une approche similaire.

Bien que la décision de Duvel Moortgat soit louable, elle soulève également des préoccupations quant à la sécurité des données exposées. Des informations sensibles, telles que des passeports et des plans de brasseries, ont été rendues publiques, ce qui pourrait avoir des répercussions sur la compétitivité de l’entreprise.

Néanmoins, l’incident met en évidence l’importance de renforcer la cybersécurité et de préparer les entreprises à faire face aux cyberattaques. En investissant dans des mesures de prévention et de défense efficaces, les entreprises peuvent réduire les risques de compromission de leurs données et protéger leur réputation et leurs actifs contre les cybermenaces.

Le piratage de Duvel Moortgat, une brasserie emblématique de Belgique, par les groupes de cybercriminels Black Basta et Stormous, a entraîné une fuite massive de données sensibles. Cette attaque, qui a mis en péril la sécurité informatique de l’entreprise, a été suivie d’une décision courageuse de ne pas payer la rançon exigée. Cette action de non-paiement a été saluée par les experts en sécurité informatique de Resilix, soulignant ainsi l’importance de la protection des données et de la prévention des cyberattaques. Cette décision audacieuse envoie un signal fort aux autres entreprises, les incitant à investir dans la sécurité informatique et à adopter des mesures de défense efficaces pour prévenir toute compromission de leurs données sensibles

Duvel Moortgat, piratage, cybercriminalité, Black Basta, Stormous, données volées, fuite, téraoctet, Belgique, brasserie, sécurité informatique, résilix, ransomware, non-paiement, décision courageuse, protection des données, prévention, défense, compétitivité, cybersécurité, investissement, gestion de crise, sensibilisation, confidentialité, réputation, actifs, cyberattaques, vulnérabilité, protection, rançon, modèle économique, entreprise, audace, signal fort, précaution, expertise, risques, compromission, répercussions, publicité, mesures de sécurité, stratégie, rétablissement, réponse, cyberdéfense, confiance, transparence, gestion des incidents, réparation, réglementation, conformité, normes, collaboration, partenariat, technologie, innovation.