Une erreur embarrassante : un compte de test Microsoft piraté s’est vu accorder des privilèges d’administrateur.

Grosse faille : compte de test Microsoft piraté admin

Les hackers qui ont récemment infiltré le réseau de Microsoft et espionné les e-mails des hauts dirigeants pendant deux mois ont exploité un compte test obsolète doté de privilèges administratifs, selon un chercheur.

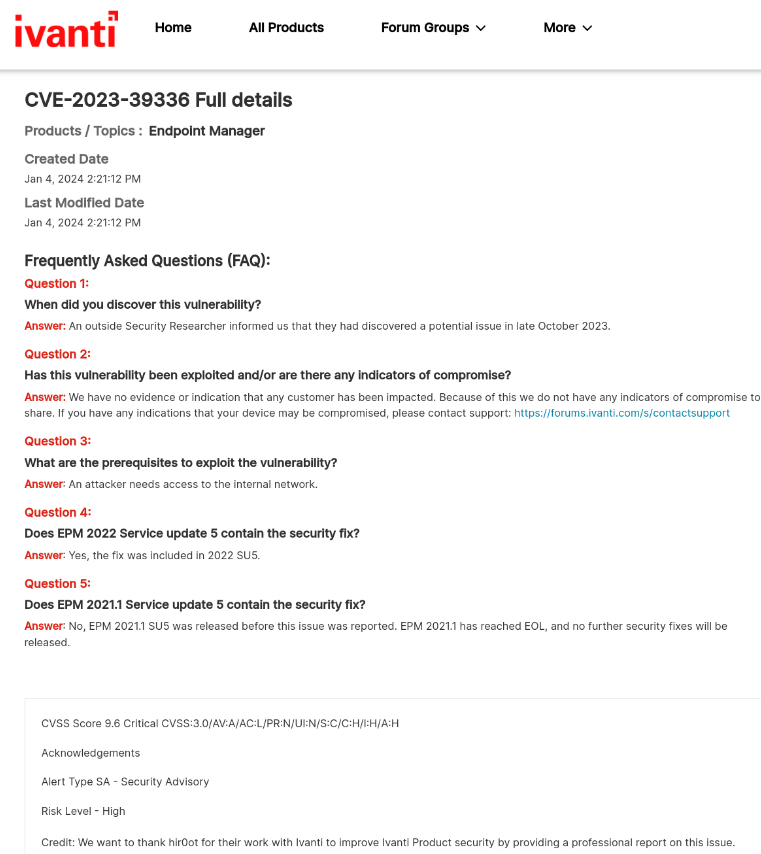

Les nouvelles informations ont été divulguées de manière assez floue dans un article publié par Microsoft jeudi dernier, et ont été étoffées par une divulgation ultérieure vendredi. Microsoft a indiqué que les hackers russes ont utilisé une méthode appelée pulvérisation de mot de passe pour exploiter un identifiant faible et accéder à un « ancien compte de locataire de test hors production », non sécurisé par une authentification multifactorielle. À partir de là, ils ont réussi à accéder aux comptes de messagerie des cadres supérieurs et des membres des équipes de sécurité et juridiques.

Dans un message aux clients jeudi, Microsoft a fourni plus de détails sur la façon dont les hackers ont réussi cet accès. Ils ont profité d’une faille dans le protocole d’autorisation OAuth pour obtenir un accès persistant aux comptes de messagerie privilégiés. Le groupe de hackers, baptisé Midnight Blizzard par Microsoft, a ensuite utilisé ce compte test compromis pour créer une application malveillante et lui octroyer des droits d’accès à chaque adresse e-mail du service de messagerie Office 365.

La configuration inadéquate du compte de test constitue une grave erreur de sécurité, brisant le principe du moindre privilège et exposant les comptes à des risques inutiles. Les administrateurs de Microsoft n’ont pas expliqué les raisons de cette configuration ni pourquoi elle a été maintenue malgré son statut obsolète.

La mise à jour de jeudi a révélé que d’autres organisations avaient été touchées par Midnight Blizzard, notamment Hewlett Packard Enterprises, victime d’une violation similaire en mai dernier, découverte seulement en décembre. Les hackers ont limité leurs tentatives d’accès en pulvérisant les mots de passe à un petit nombre de comptes, et ont réduit leur activité malveillante en utilisant des proxies résidentiels distribués pour brouiller les pistes.

Midnight Blizzard, également connu sous les noms APT29, the Dukes, Cloaked Ursa, UNC2452 et Dark Halo, est lié au service de renseignement russe SVR. Le groupe utilise depuis longtemps des proxies résidentiels pour masquer ses attaques, rendant leur détection difficile en raison du taux élevé de changement des adresses IP.