Thyssenkrupp, le géant de l’industrie allemande, ciblé par un ransomware : une intrusion numérique sans précédent

Thyssenkrupp : Perturbé par un Ransomware, mais Toujours Debout

Le géant allemand de l’ingénierie et de la production d’acier, Thyssenkrupp, s’est retrouvé sous les feux des projecteurs après avoir confirmé une attaque de ransomware contre l’une de ses unités automobiles. Cette intrusion malveillante a jeté une lumière crue sur les défis croissants auxquels sont confrontées les entreprises industrielles dans un paysage numérique de plus en plus hostile.

L’Attaque de Ransomware chez Thyssenkrupp : Un Aperçu

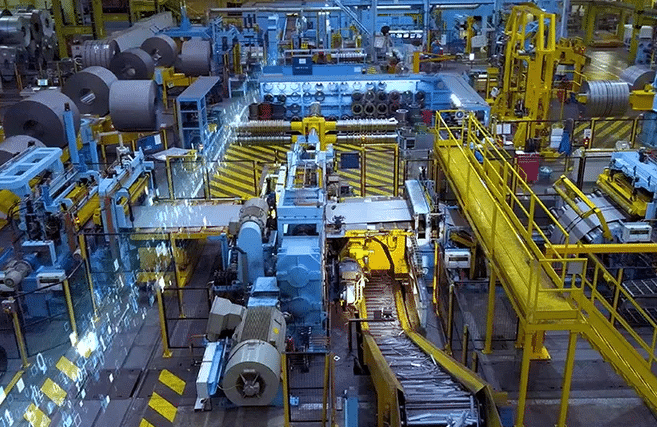

La confirmation de l’attaque de ransomware chez Thyssenkrupp survient après un rapport du Wall Street Journal qui a mis en lumière la nécessité pour le sidérurgiste de mettre hors ligne plusieurs de ses systèmes informatiques en raison de signes d’intrusion malveillante. Un porte-parole de Thyssenkrupp a confirmé que l’attaque visait spécifiquement l’activité Automotive Body Solutions de l’entreprise, entraînant une perturbation significative dans la production en usine.

Réaction et Gestion de Crise

Thyssenkrupp a rapidement pris des mesures pour contenir la situation, qualifiant l’attaque de « sous contrôle ». Malgré les perturbations, l’entreprise s’est engagée à continuer de fournir ses services à ses clients. Cette réponse rapide reflète l’importance cruciale de la gestion de crise dans de telles situations, où la réactivité peut faire la différence entre une perturbation temporaire et des dommages irréparables.

Profil de Thyssenkrupp : Un Pilier Industriel Mondial

Avec son siège à Duisburg et Essen en Allemagne, Thyssenkrupp est l’un des principaux producteurs d’acier au monde, avec une présence mondiale à travers ses 670 filiales. Son rôle en tant que pilier de l’industrie mondiale en fait une cible particulièrement attrayante pour les cybercriminels cherchant à causer des dommages financiers et de réputation.

L’Évolution des Menaces Cybernétiques dans le Secteur Industriel

L’attaque contre Thyssenkrupp s’inscrit dans une tendance alarmante de plus en plus répandue : les attaques de ransomware ciblant les grandes entreprises industrielles. Les motivations derrière ces attaques vont au-delà du simple gain financier, avec des acteurs malveillants cherchant également à perturber les opérations critiques et à causer des dommages à long terme à la réputation des entreprises visées.

Impact sur l’Industrie et les Entreprises Connexes

Cette attaque met en lumière la nécessité pour les entreprises industrielles de renforcer leur cybersécurité et leur résilience face aux menaces numériques émergentes. Alors que Thyssenkrupp s’efforce de surmonter les défis posés par cette attaque, d’autres acteurs de l’industrie sont incités à évaluer et à améliorer leurs propres stratégies de sécurité informatique pour faire face à une menace qui ne cesse de croître.

Un Avertissement pour l’Avenir

L’attaque de ransomware contre Thyssenkrupp est bien plus qu’un simple incident isolé ; elle est révélatrice des dangers croissants auxquels sont confrontées les entreprises industrielles dans un monde de plus en plus connecté. Alors que la technologie continue de jouer un rôle central dans les opérations industrielles, la sécurité numérique doit être une priorité absolue pour garantir la résilience et la viabilité à long terme de ces entreprises.

Ransomware, Thyssenkrupp, attaque, cyber-sécurité, industrie, sidérurgie, Allemagne, sécurité informatique, perturbation, gestion de crise, cybersécurité, cybercrime, données, intrusions, protection, résilience, cyber-menace, cyber-attaque, technologie, informatique, sécurité des entreprises, cyber-risque, entreprise, réaction, cyber-défense