Logiciel malveillant PLC à l’image de Stuxnet menace la stabilité des infrastructures vitales

Logiciel malveillant PLC amélioré, de type Stuxnet, menace les infrastructures critiques

La menace émergente des logiciels malveillants PLC dans les infrastructures critiques

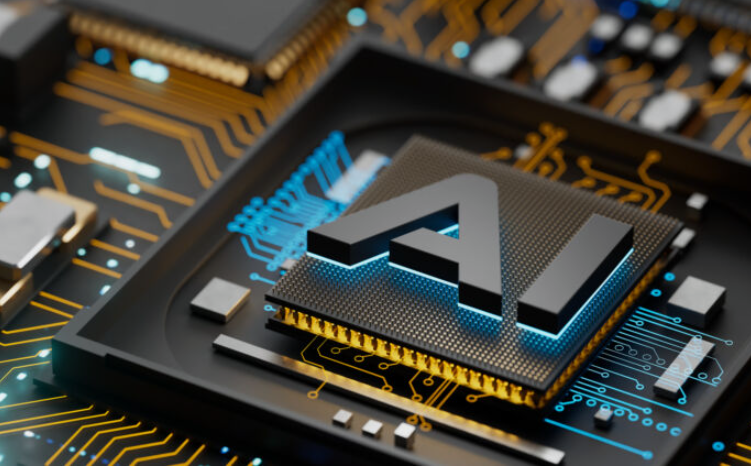

La prolifération des automates programmables (PLC) intégrant des serveurs Web constitue une avancée majeure dans le domaine de l’automatisation industrielle. Cependant, cette évolution technologique s’accompagne d’une menace croissante : celle des attaques sur les systèmes de contrôle industriel (ICS).

Des chercheurs du Georgia Institute of Technology ont récemment mis en lumière cette menace en développant un nouveau type de malware spécifiquement conçu pour cibler les automates PLC équipés de serveurs Web. Cette nouvelle génération de logiciels malveillants, inspirée du célèbre Stuxnet, représente une évolution significative dans les tactiques des cybercriminels et soulève des préoccupations majeures en matière de sécurité des infrastructures critiques.

Les automates PLC, utilisés dans divers secteurs tels que la production manufacturière, l’énergie, les transports et les services publics, jouent un rôle crucial dans le contrôle et la supervision des processus industriels. En exploitant les vulnérabilités des serveurs Web intégrés aux automates, les attaquants peuvent prendre le contrôle à distance de ces systèmes et causer des dommages considérables.

L’objectif principal des logiciels malveillants PLC est de manipuler les signaux de sortie des automates, ce qui peut entraîner des conséquences désastreuses telles que des pannes d’équipements, des pertes de production et même des risques pour la sécurité des travailleurs. De plus, ces attaques peuvent avoir un impact sur la disponibilité des services essentiels, mettant en danger la vie et la sécurité publiques.

L’une des caractéristiques les plus préoccupantes de cette nouvelle génération de logiciels malveillants est sa capacité à exploiter les serveurs Web des automates pour exécuter des attaques à distance. Contrairement aux attaques traditionnelles qui nécessitent un accès physique ou réseau à l’environnement cible, ces attaques peuvent être lancées à partir de n’importe où dans le monde, ce qui rend leur détection et leur prévention beaucoup plus complexes.

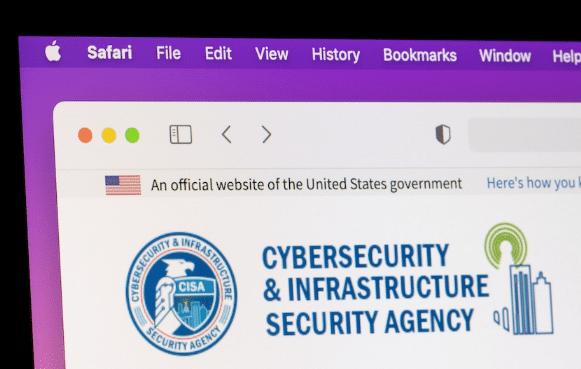

Pour les entreprises opérant dans les secteurs des infrastructures critiques, la protection contre les logiciels malveillants PLC est devenue une priorité absolue. Des mesures de sécurité robustes, telles que la segmentation des réseaux, la surveillance continue des activités suspectes et la sensibilisation des employés aux menaces potentielles, sont essentielles pour réduire les risques d’attaque et atténuer les impacts éventuels.

En outre, la collaboration avec des experts en cybersécurité et la mise en œuvre de solutions de sécurité avancées peuvent aider les organisations à renforcer leur posture de sécurité et à se prémunir contre les cybermenaces émergentes. Il est également crucial de maintenir les systèmes à jour avec les derniers correctifs de sécurité et de réaliser régulièrement des audits de sécurité pour identifier et corriger les éventuelles vulnérabilités.

En conclusion, la menace des logiciels malveillants PLC représente un défi majeur pour les entreprises et les organisations opérant dans les secteurs des infrastructures critiques. En adoptant une approche proactive de la cybersécurité et en investissant dans des mesures de protection appropriées, les entreprises peuvent mieux se préparer à faire face aux menaces émergentes et à protéger la sécurité et la fiabilité de leurs opérations industrielles.

La cybersécurité des automates PLC dans les infrastructures critiques est essentielle pour contrer les logiciels malveillants et les attaques à distance. Les serveurs Web intégrés nécessitent une protection experte pour prévenir les cybermenaces. La Géorgie Tech forme des experts en cybersécurité pour assurer la sécurité industrielle et la protection des systèmes contre les vulnérabilités. La surveillance des activités, la gestion des risques et la sensibilisation aux menaces renforcent la sécurité informatique, avec des audits de sécurité et des correctifs de sécurité pour prévenir les attaques. La segmentation des réseaux et la protection des données améliorent la posture de sécurité globale.

cybersécurité, automates PLC, logiciels malveillants, infrastructures critiques, sécurité industrielle, attaques à distance, serveurs Web intégrés, géorgie tech, protection des systèmes, cybermenaces, sécurité des réseaux, automatisation industrielle, vulnérabilités, gestion des risques, détection d’intrusion, sécurité informatique, surveillance des activités, correctifs de sécurité, audits de sécurité, prévention des attaques, sensibilisation aux menaces, experts en cybersécurité, segmentation des réseaux, protection des données, posture de sécurité.