Xfinity a attendu le correctif critique Citrix !

Xfinity a attendu le correctif critique Citrix Bleed 0-day. Maintenant, ça en paie le prix

Comcast a attendu jusqu’à neuf jours pour corriger son réseau contre une vulnérabilité de haute gravité, une erreur qui a permis aux pirates de s’emparer des données de mot de passe et d’autres informations sensibles appartenant à 36 millions de clients Xfinity.

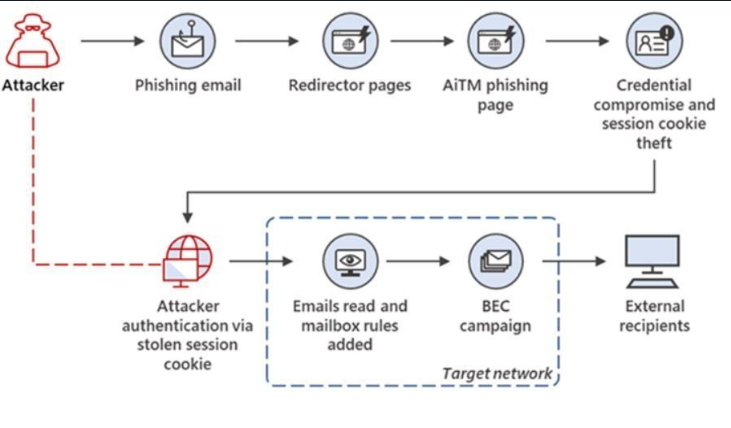

La violation, qui a été réalisée en exploitant une vulnérabilité du matériel réseau vendu par Citrix, a permis aux pirates d’accéder aux noms d’utilisateur et aux mots de passe cryptographiquement hachés de 35,9 millions de clients Xfinity, a déclaré le fournisseur de télévision par câble et d’accès Internet dans une notification déposée lundi auprès du procureur général du Maine. bureau. Citrix a révélé la vulnérabilité et publié un correctif le 10 octobre. Comcast n’a corrigé son réseau que le 16 octobre au plus tôt et le 19 octobre au plus tard, soit un laps de temps de six à neuf jours. Le 18 octobre, les chercheurs ont signalé que la vulnérabilité, identifiée comme CVE-2023-4966 et sous le nom de Citrix Bleed, était activement exploitée depuis août.

« Cependant, nous avons découvert par la suite qu’avant l’atténuation, entre le 16 et le 19 octobre 2023, il y avait eu un accès non autorisé à certains de nos systèmes internes dont nous avons conclu qu’il était le résultat de cette vulnérabilité », indique un avis d’accompagnement . «Nous avons informé les forces de l’ordre fédérales et mené une enquête sur la nature et l’ampleur de l’incident. Le 16 novembre 2023, il a été déterminé que des informations avaient probablement été acquises.

Comcast enquête toujours précisément sur les données obtenues par les attaquants. Jusqu’à présent, indique la divulgation de lundi, les informations connues pour avoir été récupérées comprennent les noms d’utilisateur et les mots de passe hachés, les noms, les coordonnées, les quatre derniers chiffres des numéros de sécurité sociale, les dates de naissance et/ou les questions et réponses secrètes. Xfinity est la division de télévision par câble et Internet de Comcast.

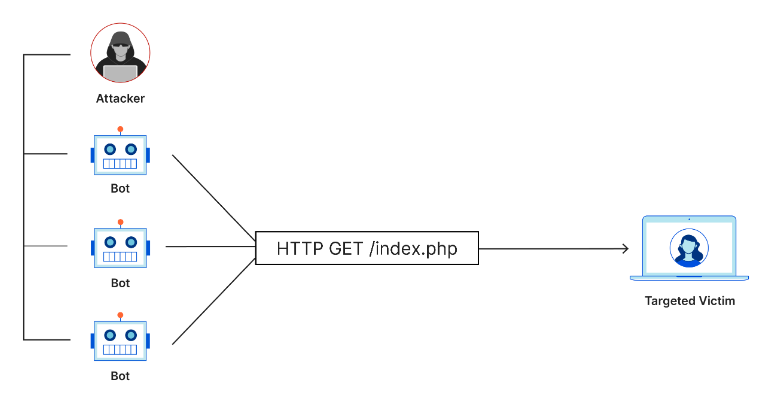

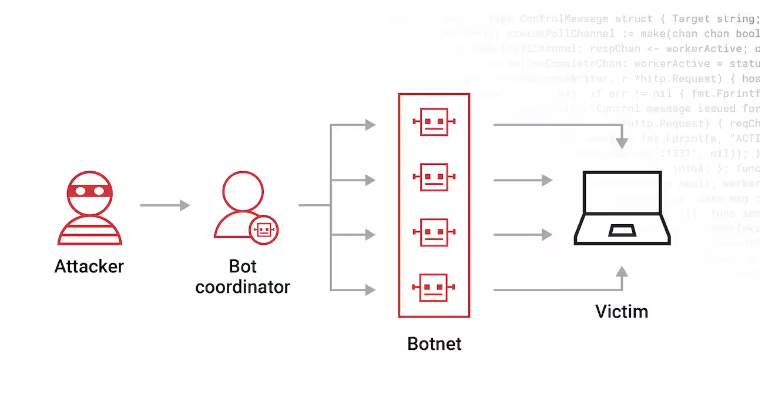

Citrix Bleed est apparu comme l’une des vulnérabilités les plus graves et les plus largement exploitées de l’année, avec un indice de gravité de 9,4 sur 10. La vulnérabilité, résidant dans NetScaler Application Delivery Controller et NetScaler Gateway de Citrix, peut être exploitée sans aucune authentification ni privilèges sur les utilisateurs concernés. réseaux. Les exploits révèlent des jetons de session, que le matériel attribue aux appareils qui ont déjà fourni avec succès les informations de connexion. La possession des jetons permet aux pirates informatiques de contourner toute authentification multifacteur utilisée et de se connecter à l’appareil.

Parmi les autres sociétés qui ont été piratées via Citrix Bleed figurent Boeing ; Toyota ; DP World Australia, une succursale de la société de logistique DP World basée à Dubaï ; Banque industrielle et commerciale de Chine; et le cabinet d’avocats Allen & Overy.

Le nom Citrix Bleed est une allusion à Heartbleed, un autre jour zéro de divulgation d’informations critiques qui a bouleversé Internet en 2014. Cette vulnérabilité, qui résidait dans la bibliothèque de codes OpenSSL, a été exploitée en masse et a permis le vol de mots de passe, clés de cryptage, informations d’identification bancaires et toutes sortes d’autres informations sensibles. Citrix Bleed n’a pas été aussi désastreux car moins de périphériques vulnérables sont utilisés.

Une analyse des sites de ransomwares les plus actifs n’a révélé aucune responsabilité dans le piratage du réseau Comcast. Un représentant de Xfinity a déclaré dans un e-mail que la société n’avait pas encore reçu de demande de rançon et que les enquêteurs n’étaient au courant d’aucune fuite de données client ni d’aucune attaque contre les clients concernés.

Comcast demande aux clients Xfinity de réinitialiser leurs mots de passe pour se protéger contre la possibilité que des attaquants puissent pirater les hachages volés. La société encourage également les clients à activer l’authentification à deux facteurs. Le représentant a refusé de dire pourquoi les administrateurs de l’entreprise n’ont pas appliqué les correctifs plus tôt.