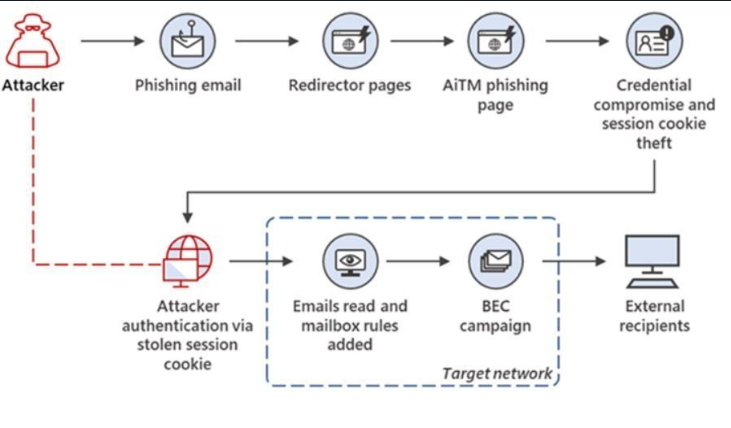

Microsoft a révélé mardi qu’une campagne de phishing à grande échelle a ciblé plus de 10 000 organisations depuis septembre 2021 en attaquant le processus d’authentification Office 365, même sur les comptes sécurisés par l’authentification multifacteur (AMF).

Les attaquants ont ensuite utilisé les informations d’identification volées et les cookies de session pour accéder aux boîtes aux lettres des utilisateurs concernés et mener des campagnes d’usurpation d’identité par e-mail sur leurs cibles.

Les intrusions ont impliqué la création d’un adversaire au milieu(AitM) Les sites d’hameçonnage, dans lesquels l’attaquant déploie un serveur proxy entre une victime potentielle et le site Web cible afin que les destinataires d’un e-mail d’hameçonnage soient redirigés vers des pages similaires conçues pour capturer les informations d’identification et d’authentification multifacteur . Dans le cadre de l’hameçonnage AiTM, un attaquant tente d’obtenir le cookie de session d’un utilisateur cible afin qu’il puisse ignorer l’ensemble du processus d’authentification et agir au nom de ce dernier.

Pour ce faire, l’attaquant déploie un serveur Web qui transmet par proxy les paquets HTTP de l’utilisateur qui visite le site de phishing vers le serveur cible que l’attaquant souhaite usurper et inversement. De cette façon, le site d’hameçonnage est visuellement identique au site Web d’origine (car chaque HTTP est un proxy vers et depuis le site Web d’origine). L’attaquant n’a pas non plus besoin de créer son propre site de phishing comme c’est le cas dans les campagnes de phishing conventionnelles. L’URL est la seule différence visible entre le site d’hameçonnage et le site réel.

La page d’hameçonnage comporte deux systèmes de sécurité de la couche de transport différents (TLS).