Les États-Unis sanctionnent le leader de la « cyber-influence » du Hamas

Les États-Unis renforcent la lutte contre le terrorisme numérique en sanctionnant un membre du Hamas

Dans un mouvement pour renforcer la sécurité numérique, les États-Unis ont imposé des sanctions contre un haut responsable du Hamas, accusé de diriger le département de cyber-influence de l’organisation terroriste à Gaza.

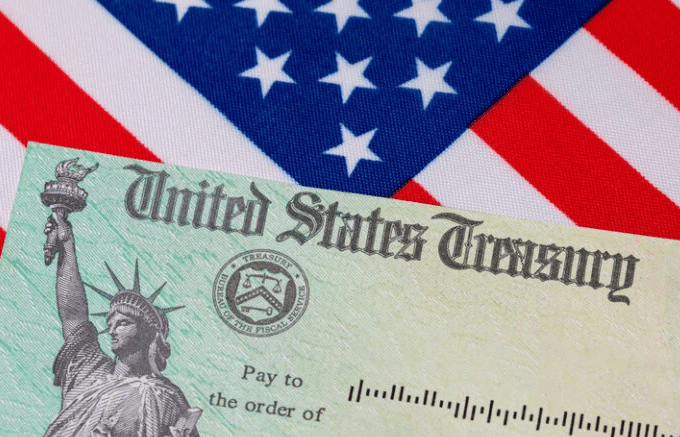

Le département du Trésor américain a annoncé ces sanctions, ciblant Hudhayfa Samir Abdallah al-Kahlut, également connu sous le nom d’« Abu Ubaida ». Selon les responsables américains, al-Kahlut aurait joué un rôle essentiel dans l’acquisition de serveurs et de domaines en Iran pour héberger le site Web officiel des Brigades al-Qassam, la branche militaire du Hamas, en coopération avec des institutions iraniennes.

Cette action fait suite à une série d’attaques et de menaces perpétrées par des groupes terroristes via des moyens numériques. En sanctionnant les individus et les entités impliqués dans de telles activités, les États-Unis envoient un message fort sur leur engagement à contrer la menace du terrorisme numérique.

Les sanctions visent à priver les groupes terroristes des ressources nécessaires pour mener à bien leurs activités malveillantes en ligne. En perturbant leurs opérations numériques, les États-Unis espèrent réduire l’efficacité et l’impact des activités terroristes dans le cyberespace.

Cette action souligne également l’importance croissante de la cybersécurité dans le contexte de la lutte contre le terrorisme. Alors que les groupes terroristes exploitent de plus en plus les technologies numériques pour planifier et exécuter leurs attaques, il est devenu impératif pour les gouvernements de renforcer leurs défenses et de coopérer étroitement avec d’autres pays pour contrer cette menace.

Les États-Unis continueront à utiliser une combinaison de mesures diplomatiques, économiques et militaires pour lutter contre le terrorisme sous toutes ses formes, y compris le terrorisme numérique. En sanctionnant les acteurs clés impliqués dans ces activités, ils envoient un message clair selon lequel ceux qui soutiennent le terrorisme seront tenus responsables de leurs actions, qu’elles se produisent sur le terrain ou dans le cyberespace.

sanctions, États-Unis, Hamas, cyber-influence, terrorisme, numérique, sécurité, responsable, Trésor, attaques, cyberespace, gouvernement, lutte, menace, activités, diplomatiques, économiques, militaires, coopération, individus, entités, technologie, cybersécurité, défenses, gouvernements, groupe terroriste, ressources, planifier, exécuter, mesures, actions, soutien, responsables, engagement, perturber, opérations, impact, diplomatie, sécurité intérieure, informations, coordination, internationale, prévention, défense, informatique, protéger, réseau, infrastructure, collaboration, surveiller, contre-mesures, riposte

Dans un mouvement pour renforcer la sécurité numérique, les États-Unis ont imposé des sanctions contre un haut responsable du Hamas, accusé de diriger le département de cyber-influence de l’organisation terroriste à Gaza. Le département du Trésor américain a annoncé ces sanctions, ciblant Hudhayfa Samir Abdallah al-Kahlut, également connu sous le nom d’« Abu Ubaida ». Selon les responsables américains, al-Kahlut aurait joué un rôle essentiel dans l’acquisition de serveurs et de domaines en Iran pour héberger le site Web officiel des Brigades al-Qassam, la branche militaire du Hamas, en coopération avec des institutions iraniennes