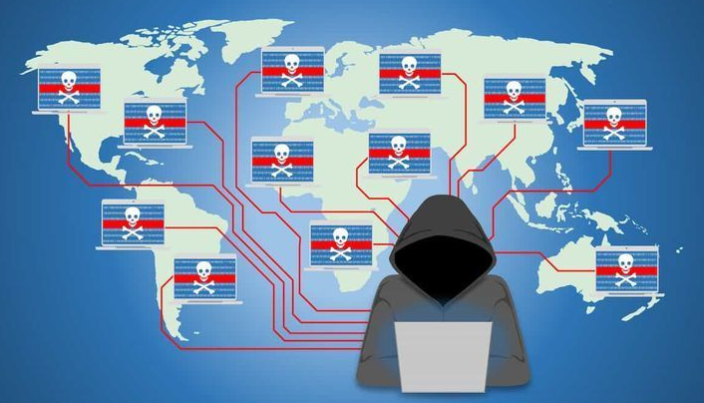

Protection contre les attaques DDoS

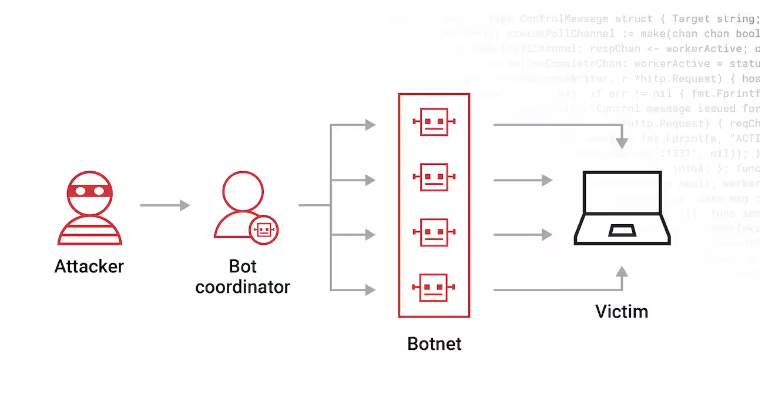

1. Le monde interconnecté d’aujourd’hui offre d’immenses opportunités, mais aussi des risques importants. L’une des menaces les plus répandues est le déni de service distribué (Attaques DDoS) Attaques.

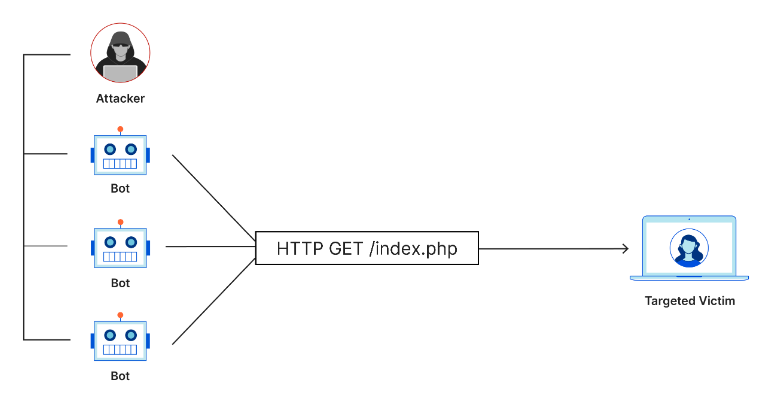

2. Les attaques DDoS sont conçues pour submerger un site Web ou un service en ligne ciblé d’un flot de trafic illégitime, le rendant lent ou entièrement inaccessible.

3. Ces attaques perturbent non seulement les opérations commerciales, mais ternissent également la confiance des clients et ont des répercussions financières.

4. La mise en œuvre de stratégies robustes d’atténuation des attaques DDoS est essentielle pour renforcer notre infrastructure numérique et assurer une prestation de services ininterrompue.

5. En tirant parti de solutions de cybersécurité de pointe, les entreprises peuvent détecter et atténuer de manière proactive les attaques DDoS, protégeant ainsi leur présence en ligne et préservant la confiance des clients.

6. Il est impératif pour les entreprises de reconnaître la gravité des menaces DDoS et d’investir dans des mécanismes de défense résilients pour éviter les dommages potentiels.