Comment le Facility Management booste l’efficacité et les relations sociales

Efficacité du facility management : un atout essentiel

Le Facility Management, un levier essentiel pour les entreprises

L’impact de l’efficacité du facility management !

Le Facility Management ne se limite pas à la gestion physique des espaces de travail, mais constitue également un moteur clé pour améliorer l’interaction sociale entre les employés, leur efficacité dans les tâches quotidiennes et leur bien-être général. Une étude récente de Sodexo met en lumière l’impact significatif de la gestion des installations sur ces trois aspects cruciaux du milieu professionnel. Dans cet article, nous explorerons les résultats de cette étude et comment le Facility Management peut devenir un levier de performance pour les entreprises.

Le Facility Management et les interactions sociales entre collègues

Selon l’étude de Sodexo, 30 % des employés estiment que la gestion des espaces de travail a un impact direct sur leurs interactions sociales avec leurs collègues. Un environnement de travail bien organisé et confortable crée un cadre propice à la collaboration, à l’échange d’idées et à la convivialité. Par exemple, des espaces communs bien aménagés, comme des salles de pause accueillantes ou des zones de détente, favorisent les moments de partage et renforcent les liens entre collaborateurs.

Les entreprises qui investissent dans des espaces de travail favorisant les interactions sociales bénéficient de meilleures dynamiques d’équipe, ce qui se traduit souvent par une augmentation de la productivité et de la cohésion au sein des groupes de travail.

L’impact du Facility Management sur l’efficacité dans les tâches quotidiennes

L’efficacité dans les tâches quotidiennes des employés est également un domaine où le Facility Management peut avoir un rôle déterminant. L’étude de Sodexo a révélé que 22 % des collaborateurs jugent que la qualité de l’environnement de travail améliore leur efficacité dans l’accomplissement de leurs tâches. Un espace bien conçu, ergonomique et technologiquement adapté permet de gagner du temps et d’optimiser les processus.

Cela peut inclure des équipements modernes, un accès rapide aux outils nécessaires et une organisation fluide des espaces de travail. Par exemple, un environnement calme et ordonné réduit les distractions, ce qui améliore la concentration et la productivité. De plus, une gestion efficace des installations permet aux employés de se concentrer sur leur travail, plutôt que de perdre du temps à résoudre des problèmes logistiques ou à gérer des problèmes d’infrastructure.

Le rôle du Facility Management dans la santé et le bien-être des employés

Le bien-être des employés est une priorité pour de nombreuses entreprises, et le Facility Management y contribue de manière significative. L’étude de Sodexo indique que 22 % des employés ressentent une amélioration de leur santé et de leur bien-être grâce à un environnement de travail bien géré. Des bureaux lumineux, bien aérés et à la température agréable sont des éléments qui participent à la santé physique des collaborateurs. Par ailleurs, des installations adaptées, telles que des espaces de relaxation, des salles de sport ou des zones de décompression, sont de plus en plus courantes dans les entreprises soucieuses du bien-être mental et émotionnel de leurs équipes.

Les entreprises qui prennent en compte les besoins physiologiques et psychologiques de leurs employés, grâce à un Facility Management efficace, favorisent un environnement de travail où le stress est réduit, la fatigue est atténuée et le moral des employés est soutenu.

Les tendances actuelles du Facility Management et leur évolution

Les tendances actuelles du Facility Management montrent une évolution significative vers des espaces plus flexibles, durables et technologiquement avancés. De plus en plus, les entreprises recherchent des solutions qui ne se contentent pas de répondre à des besoins pratiques mais qui améliorent également l’expérience employé. La transformation numérique, l’éco-responsabilité et la flexibilité dans l’aménagement des espaces sont des priorités croissantes.

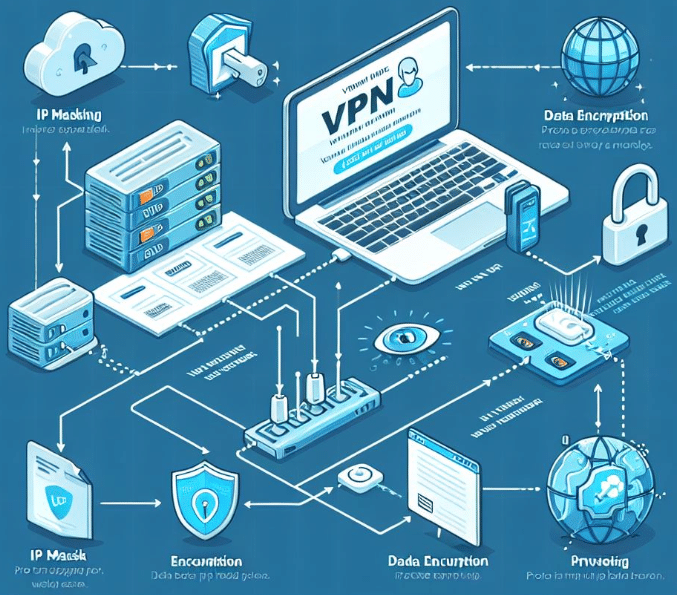

Transformation numérique : L’intégration de technologies intelligentes dans les espaces de travail, comme l’utilisation d’applications mobiles pour gérer les équipements et les services, devient un atout majeur pour optimiser l’efficacité.

Éco-responsabilité : La gestion durable des ressources, comme l’optimisation énergétique des bâtiments ou la gestion des déchets, est un élément clé du Facility Management moderne, contribuant à la réduction de l’empreinte carbone et à la promotion d’un environnement de travail plus sain.

Flexibilité : Avec la montée du télétravail et du travail hybride, les entreprises adaptent leurs espaces pour permettre une plus grande flexibilité d’utilisation tout en garantissant des conditions de travail optimales.

Pourquoi investir dans le Facility Management

Investir dans le Facility Management, c’est investir dans le bien-être et la productivité des collaborateurs. Selon l’étude de Sodexo, l’amélioration des interactions sociales (30 %), de l’efficacité au travail (22 %) et du bien-être (22 %) des employés sont des résultats concrets qu’une gestion efficace des installations peut apporter. Les entreprises qui intègrent ces aspects dans leur stratégie de Facility Management observent non seulement une meilleure satisfaction des employés, mais également des gains en termes de performance globale.

Ainsi, le Facility Management ne doit pas être perçu uniquement comme une gestion administrative des infrastructures, mais comme un véritable levier stratégique pour les entreprises soucieuses d’améliorer la qualité de vie au travail et de stimuler la productivité. C’est un investissement qui profite à la fois aux employés et à l’entreprise, en créant un environnement de travail plus harmonieux et plus efficace.