Chauffe-eau connectés : Peut-on vraiment les pirater avec une simple adresse e-mail ?

La montée en puissance des maisons intelligentes a apporté un confort sans précédent, mais avec cette commodité vient une série de défis de sécurité inattendus. Mon expérience avec un chauffe-eau connecté en est un exemple frappant, mettant en lumière les risques potentiels associés à ces technologies modernes.

L’origine du problème

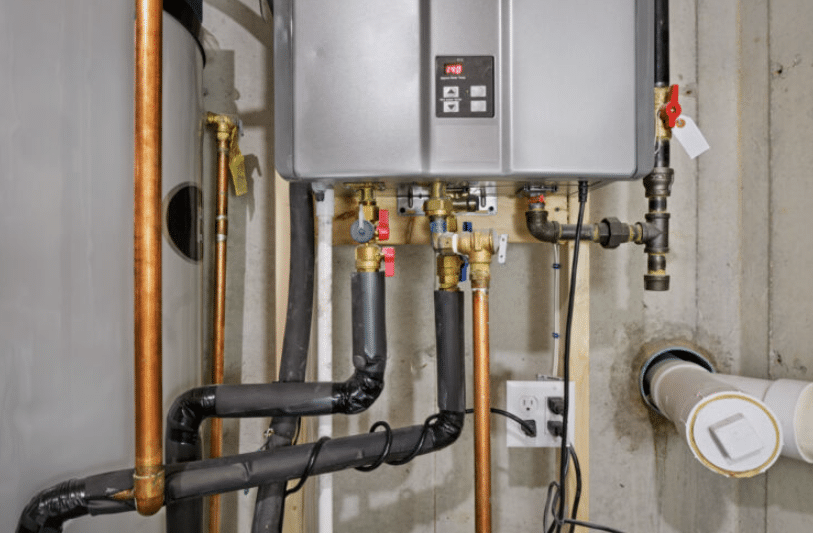

Tout a commencé par une simple irritation : l’eau chaude de notre nouvelle maison mettait trop de temps à atteindre les robinets. Notre chauffe-eau sans réservoir Rinnai, installé dans le garage, semblait efficace mais lent. Ces chauffe-eau sont connus pour économiser de l’énergie en ne maintenant pas un grand réservoir d’eau chauffée, mais leur lenteur pouvait être frustrante.

Découverte d’une fonctionnalité cachée

Lors d’une inspection de routine, j’ai découvert un sac en plastique attaché au chauffe-eau avec un module Wi-Fi Rinnai Control-R à l’intérieur. Ce module permettait de contrôler la recirculation de l’eau via une application smartphone, réduisant ainsi le temps d’attente pour l’eau chaude.

Après l’installation, j’ai pu lancer la recirculation de l’eau chaude depuis mon téléphone, ce qui semblait initialement résoudre notre problème.

Exploration et intégration de domotique

En tant qu’amateur de domotique, j’ai voulu aller plus loin. En intégrant le chauffe-eau à Home Assistant via un composant non officiel, j’ai pu automatiser la recirculation selon divers paramètres. Cependant, en cherchant à comprendre le fonctionnement de cette intégration, j’ai découvert des vulnérabilités troublantes.

La faille de sécurité

En contactant Brad Barbour, le développeur de l’intégration, j’ai appris que l’API non documentée de Rinnai permettait de contrôler le chauffe-eau avec une simple adresse e-mail. Cela signifiait qu’un mauvais acteur, avec seulement cette information, pouvait potentiellement manipuler les réglages du chauffe-eau à distance. D’autres chercheurs, comme Daniel Dulitz, avaient également confirmé cette faille, indiquant que n’importe qui pouvait accéder aux paramètres du chauffe-eau sans authentification supplémentaire.

Implications et réponses

La gravité de cette faille était évidente. Un accès non autorisé pouvait entraîner des réglages dangereux de la température ou une consommation excessive de gaz en mode recirculation continue. Bien que Rinnai ait depuis corrigé cette vulnérabilité en mettant à jour son système d’authentification, l’absence de communication claire sur cette correction reste préoccupante.

Réactions de Rinnai

Contacté pour des explications, Rinnai a nié que les commandes pouvaient être atteintes avec une simple adresse e-mail et a souligné que le module Wi-Fi devait être installé par des professionnels. Cependant, leur manque de transparence et leur refus de commenter officiellement soulèvent des questions sur la sécurité et la responsabilité des fabricants d’appareils connectés.

Conclusions

Cette expérience met en lumière les défis de sécurité dans le domaine des maisons intelligentes. Les fabricants doivent prendre des mesures rigoureuses pour protéger les consommateurs contre les accès non autorisés. Pour les utilisateurs, il est essentiel de rester informés des risques potentiels et de sécuriser autant que possible leurs appareils connectés.

La transition vers des maisons intelligentes nécessite un équilibre délicat entre confort et sécurité. Cette aventure avec mon chauffe-eau Rinnai a révélé des vulnérabilités préoccupantes mais a également souligné l’importance de la vigilance dans l’adoption de nouvelles technologies.

sécurité, domotique, chauffe-eau, Rinnai, vulnérabilité, maison intelligente, API, adresse e-mail, piratage, recirculation, Wi-Fi, module, intégration, Home Assistant, automatisation, paramètres, contrôle, application, smartphone, serveur, énergie, gaz naturel, temps d’attente, utilisateur, accès non autorisé, confort, sécurité des API, AWS Cognito, App Sync, GraphQL, CloudFront, correctif, authentification, maison connectée, réseau, serveur, IoT, informations personnelles, protection des consommateurs, lois sur la confidentialité, CVE, IoT, Consumer Reports, FCC, Cyber Trust Mark, Checkmarx, OWASP, Check Point Software, protection des consommateurs, patch.

La sécurité de la domotique est cruciale, surtout pour un chauffe-eau Rinnai qui pourrait présenter une vulnérabilité dans une maison intelligente si son API permet un accès via une simple adresse e-mail, exposant le système au piratage; la recirculation de l’eau est gérée par un module Wi-Fi intégré et une intégration avec Home Assistant permet l’automatisation des paramètres de contrôle via une application sur smartphone, connectée à un serveur, optimisant ainsi l’énergie et le gaz naturel, tout en réduisant le temps d’attente pour l’utilisateur; cependant, un accès non autorisé pourrait compromettre le confort de la maison, d’où l’importance de la sécurité des API avec des services comme AWS Cognito, App Sync, GraphQL, et CloudFront, et de la mise en place de correctifs pour renforcer l’authentification dans une maison connectée; il est essentiel de sécuriser le réseau et les serveurs pour les appareils IoT, afin de protéger les informations personnelles et de respecter les lois sur la confidentialité, car les vulnérabilités signalées par des CVE peuvent affecter la sécurité; Consumer Reports et la FCC recommandent des normes comme le Cyber Trust Mark pour garantir la protection des consommateurs; des outils comme Checkmarx et des projets comme OWASP sont essentiels, et des entreprises comme Check Point Software jouent un rôle clé dans la protection des consommateurs, tout comme les patchs réguliers