« Le FMI confronté à un incident de cybersécurité : Des comptes de messagerie compromis

Le Fonds monétaire international victime d'une cyberattaque

L’incident a été découvert le 16 février 2024, lorsque des experts en cybersécurité externes ont détecté une faille de sécurité affectant 11 comptes de messagerie du FMI. Bien que les comptes aient été sécurisés depuis, l’enquête en cours n’a pas encore révélé l’objectif précis de l’attaquant ni les données potentiellement compromises.

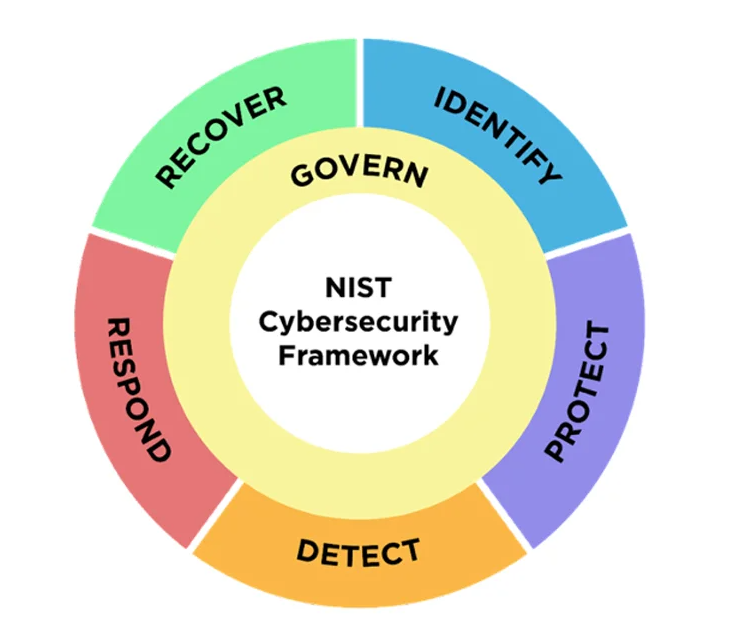

Le FMI a souligné son engagement envers la prévention et la défense contre de tels incidents, affirmant disposer d’un solide programme de cybersécurité pour répondre efficacement à de telles menaces. Cependant, cet événement soulève des préoccupations quant à la sécurité des institutions financières majeures face aux cybermenaces persistantes.

Il est important de noter que les comptes de messagerie de la directrice générale, Kristalina Georgieva, ainsi que ceux d’autres hauts responsables, n’ont pas été compromis, selon les déclarations du FMI à Reuters. L’agence a précisé que les hauts dirigeants n’étaient pas directement visés par cette attaque.

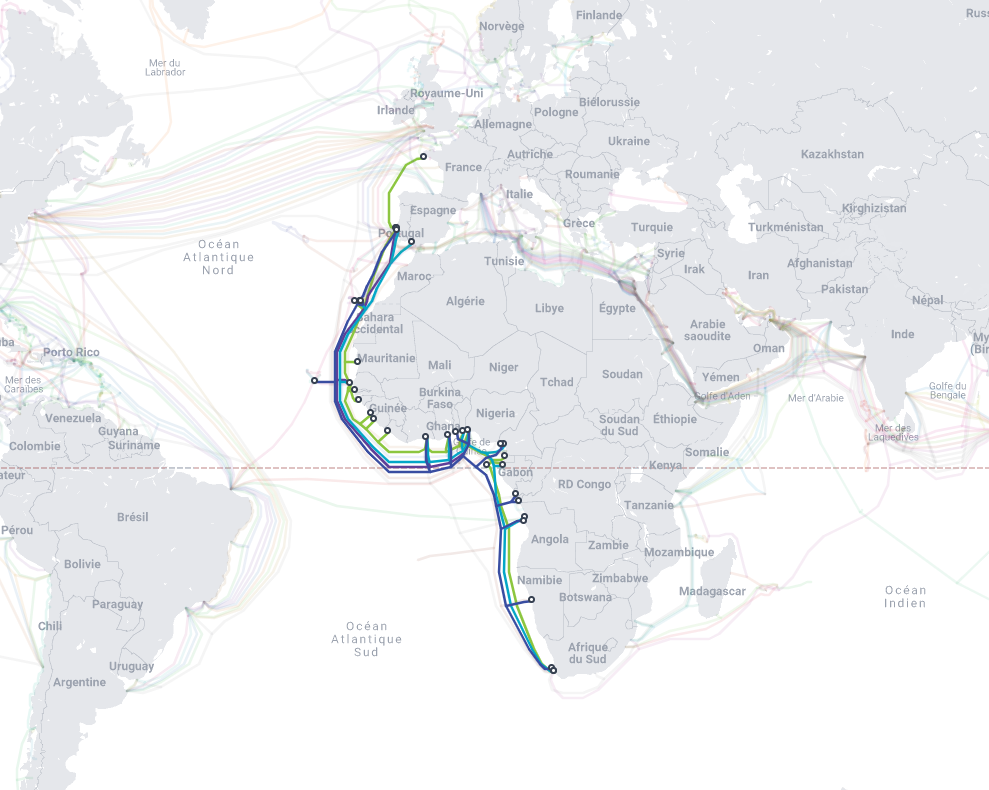

Cet incident de cybersécurité est le premier à être révélé par le FMI depuis 2011, lorsque l’agence avait été la cible d’une cyberattaque majeure ayant entraîné la perte de données sensibles. Bien que les détails de l’attaque actuelle restent à clarifier, il met en évidence les risques croissants auxquels sont confrontées les institutions financières dans un monde de plus en plus connecté et numérisé.

Alors que le FMI continue son enquête sur cet incident, cette cyberattaque souligne l’importance croissante de renforcer les mesures de sécurité informatique au sein des organisations financières internationales. Il met également en lumière la nécessité pour toutes les organisations de rester vigilantes face aux menaces persistantes en matière de cybersécurité.

La directrice générale du FMI, Kristalina Georgieva, a annoncé qu’une enquête sur une cyberattaque visant les comptes de messagerie était en cours, soulignant l’importance cruciale de la cybersécurité, de la prévention et de la défense pour les institutions financières internationales. Les experts en cybersécurité de Reuters ont souligné les risques liés à la faille de sécurité, mettant en garde contre le piratage et le cyberespionnage, ainsi que contre l’ingénierie sociale utilisée par les cybercriminels.

FMI, cyberattaque, cybersécurité, comptes de messagerie, faille de sécurité, enquête, experts en cybersécurité, prévention, défense, institutions financières, cybermenaces, directrice générale, Kristalina Georgieva, Reuters, données compromises, attaque précédente, risques, sécurité informatique, organisations internationales, vigilance, piratage, cyberespionnage, cybercriminels, ingénierie sociale.